13. Fachtagung Smart Grids und Virtuelle KraftwerkeEigenstromversorgung und -vermarktung, Speichertechnik und Krisenmanagement 20.09.2023 | 09:00-16:30 Uhr | Cafeteria des Hermann-Hoepke-Technikums Rochusallee 4, 55411 Bingen | Hybridveranstaltung Die Bedeutung von Smart Grids und Virtuellen Kraftwerken wird vor allem unter Aspekten wie dem Ausbau Erneuerbarer Energien und dem geringeren Einsatz von Großkraftwerken bei gleichzeitig steigender Netzbelastung deutlich. Smart Grids sind intelligente Stromnetze, […]

Categories: SeminarAuswahl eines KI-Anbieters im Customer Service (Webinar | Online)

Auswahl eines AI-Anbieters im Customer Service 7 Fragen, die Sie stellen sollten, bevor Sie in eine Lösung im Customer Service investieren Die Nutzung von künstlicher Intelligenz (KI) in Geschäftsprozessen ist ein offensichtlicher Mehrwert. Die Suche nach der richtigen KI-Lösung für Ihr Unternehmen kann jedoch schwieriger und differenzierter sein, als Sie vielleicht erwarten. Ob es darum geht, die Kosten der Lösung […]

Categories: WebinarSommerlicher Wärmeschutz nach DIN 4108-2 (Webinar | Online)

Es werden die Grundlagen des sommerlichen Wärmeschutzes nach DIN 4108-2 vermittelt. Dabei wird auf die rechtlichen Aspekte eingegangen und die verschiedenen Nachweisverfahren erläutert. Es werden 2 Beispiele im vereinfachten Nachweisverfahren am eigenen Laptop berechnet und die Möglichkeiten der Simulation aufgezeigt. Im Rahmen des Kurses werden die verschiedenen Einflussmöglichkeiten bezüglich der Auswahl der Fenster und derer Kennwerte, der Verschattungssysteme, der speicherwirksamen […]

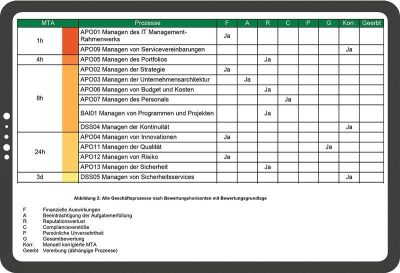

Categories: WebinarBCM nach BSI-Standard 200-4 (Webinar | Online)

Wie Sie mit dem neuen BSI-Standard zügig ein Notfallmanagement etablieren Arbeitsteilung zwischen BC-Managern und BCM-Koordinatoren Automatisierte Fragebögen zur Datenerhebung für jeden Arbeitsschritt Risikoakzeptanzniveaus und Bewertungshorizonte Integriertes BCM-Dokumentenmanagementsystem Besondere Aufbauorganisation (BAO) Business Impact Analyse (BIA) Soll-Ist-Vergleich Risikoanalysen nach BSI-Standard 200-3 Business-Continuity-Strategien und Geschäftsfortführungsplanung Einfache Berichtserstellung für Aufsichtsbehörden und andere relevante Stellen Hierarchische Strukturen mit Mandanten und Untermandanten verwalten Synergien zwischen Business […]

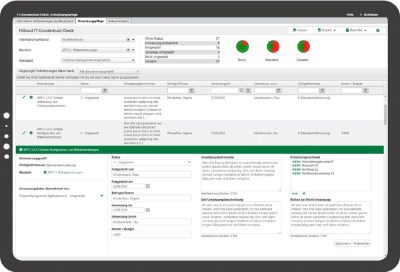

Categories: WebinarISMS nach BSI IT-Grundschutz oder ISO 27001/2 (Webinar | Online)

Wie Sie ein zukunftssicheres ISMS in Ihrer Organisation einführen und bei Bedarf flexibel an Ihre individuellen Anforderungen anpassen Grundschutzcheck und übergreifendes Maßnahmenmanagement Integriertes IT-Grundschutzkompendium Dezentrale Datenerhebung mit automatisierten Fragebögen Redundanzfreie Sicherheitskonzepte Sichere Zertifizierung Auditmanagement und Self-Assessment Individuelle Arbeitsweisen Maßgeschneidertes Reporting Hierarchische Strukturen mit Mandanten und Untermandanten verwalten Synergien zwischen ISM, Datenschutz und Business Continuity Management nutzen Eventdatum: Donnerstag, 16. November 2023 […]

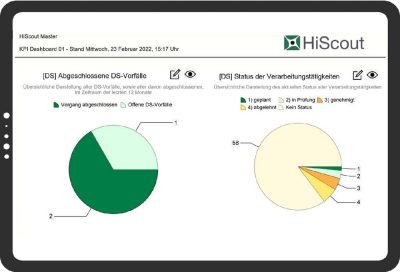

Categories: WebinarDatenschutz von A bis Z in einer Anwendung (Webinar | Online)

Wie Sie mit dem HiScout Datenschutz Schritt für Schritt ein rechtssicheres Datenschutzmanagement aufbauen: Daten mit automatisierten Fragebögen erheben Verzeichnis der Verarbeitungstätigkeiten erfassen Datenschutzfolgenabschätzungen nach DSGVO oder SDM Der richtige Weg zum Löschkonzept Prozesse zur Wahrung der Betroffenenrechte Auftragsverarbeitung und gemeinsame Verantwortung übersichtlich abbilden Transfer Impact Assessment (TIA) vornehmen Datenschutzvorfälle rechtssicher abwickeln Einfache Berichtserstellung für die Aufsichtsbehörden und andere relevante Stellen […]

Categories: WebinarGlitterbox (Unterhaltung / Freizeit | Hannover)

Exzentrisch, elektrisierend, exklusiv: Hannover feiert Deutschlands einzige Glitterbox-Party! Am 18. November 2023 feiert die erfolgreiche Megaparty Glitterbox mit einemhochkarätigen DJ-Lineup und heißen Showeinlagen im imposanten Ambiente des historischen Kuppelsaals im Hannover Congress Centrum (HCC) den schillernden Lifestyle der 70er-Jahre Disco-Dekade.Das Line-up: Crème de la Crème der DJ-Szene Hannovers Produzent und Haus-DJ Mousse T. versorgt seit der ersten Veranstaltung 2019 die […]

Categories: Networking-VeranstaltungForen-Tage für Delphi, C++Builder und RAD Studio (Konferenz | Kassel)

Nach einer langen Pause finden diese Jahr wieder die Foren-Tage 2023 statt. Die Community-Konferenz für Software-Entwickler rund um Delphi, C++ Builder, InterBase, RAD Studio und RAD Server wird dieses Jahr wieder von den Entwickler-Portalen „Delphi-Praxis“ und „Delphi-Treff“ zusammen mit Embarcadero veranstaltet. Ausgewählt wurde eine ungewöhnliche Lokation, das Hallenbad Ost in der Documenta Stadt Kassel. Seien Sie Teil der Community und […]

Categories: KonferenzSchulung Social Engineering (Schulung | Berlin)

Der Mitarbeiter Peter Müller gibt dem netten Anrufer aus dem IT-Support sein Passwort heraus. Frau Meier überweist auf Anweisung ihres Chefs 5 Millionen Euro auf ein bestimmtes Konto. Und die Elektrikerfirma hilft bei technischen Störungen sofort, auch ohne Beauftragung. Diese Szenarien erscheinen nicht zwingend ungewöhnlich, werden aber von Hackern mit Social Engineering- Kenntnissen immer wieder gnadenlos ausgenutzt und führen zu […]

Categories: SchulungData Modeling with Qlik Sense – Oktober 2023 (Schulung | Zürich)

BESCHREIBUNG Bei „Data Modeling for Qlik Sense“ handelt es sich um einen technischen Kurs, der Ihnen das Wissen vermittelt, das erforderlich ist, um Daten in Qlik Sense zu laden und umzuwandeln und um eine optimierte Datenmodellstruktur aufzubauen. Einschliesslich von Informationen, Tools, Techniken und Übungen adressiert dieser Kurs unter anderem folgende Themen: Datenverbindungen, Bereinigung, Änderung und Umwandlung, Datenmodellprobleme lösen, Optimierung, Verwendung […]

Categories: Schulung